Die Bedeutung eines gut funktionierenden Informationssicherheitsmanagementsystems (ISMS) hat in den letzten Jahren stetig zugenommen und wird von den Unternehmen zunehmend wahrgenommen. Es liegt bereits eine diverse Fülle an Literatur vor, die sich mit dem Aufbau und der Weiterentwicklung eines ISMS beschäftigt. 1

Hierbei werden die Verantwortlichen jedoch selten auf Stolpersteine und Herausforderungen vorbereitet, die bei der praktischen Umsetzung auftreten können. In diesem und in den folgenden Artikeln werden daher ausgewählte Problemstellungen vorgestellt sowie ein möglicher Lösungsansatz, der sich in erfolgreichen Projekten bewährt hat, erläutert.

Die Artikel richten sich einerseits an die Verantwortlichen der Informationssicherheit, die gerade ein ISMS aufbauen und für die kommenden Herausforderungen gut gewappnet sein wollen. Andererseits werden Lösungsmöglichkeiten für Verantwortliche eines ISMS aufgezeigt, die sich bereits mitten im Betrieb befinden und Lösungen für ihre Herausforderungen suchen. Die dargestellten Herausforderungen erheben keinen Anspruch auf Vollständigkeit, sondern stellen lediglich eine Auswahl häufig auftretender Herausforderungen in der Praxis dar.

Wer trägt die Verantwortung und wer kümmert sich um das ISMS?

Eine der ersten und häufigsten Fragen zielt darauf ab, wer sich dem Thema der Umsetzung des ISMS annimmt. An dieser Stelle ist zu berücksichtigen, dass grundsätzlich die Geschäftsleitung die Verantwortung dafür trägt, dass ein ISMS umgesetzt wird und dieses aktiv mit Ressourcen und Management-Attention unterstützt.

In diesem Abschnitt geht es somit darum, wer für die praktische Umsetzung verantwortlich ist. Es kam bereits häufiger vor, dass die Einstellung „Das hat doch mit IT zu tun, dann soll sich die IT auch dem ISMS annehmen“ vertreten wurde. Wenn die betroffenen Personen Informationssicherheit hören, denken sie direkt an IT-Security und wollen daher die Verantwortung an diese Mitarbeiter übergeben. Die IT hingegen erkennt häufig schnell, dass es sich bei der Informationssicherheit um weit mehr handelt als IT-Security und will daher die Verantwortung wieder zurückgeben. So kann es passieren, dass im Vorfeld bereits unnötig viel Zeit und Aufwand investiert wird, in der die Verantwortung hin und her verschoben wird. Je nach Aufbau des Unternehmens wird mehr oder weniger Verantwortung im Bereich der IT verankert.

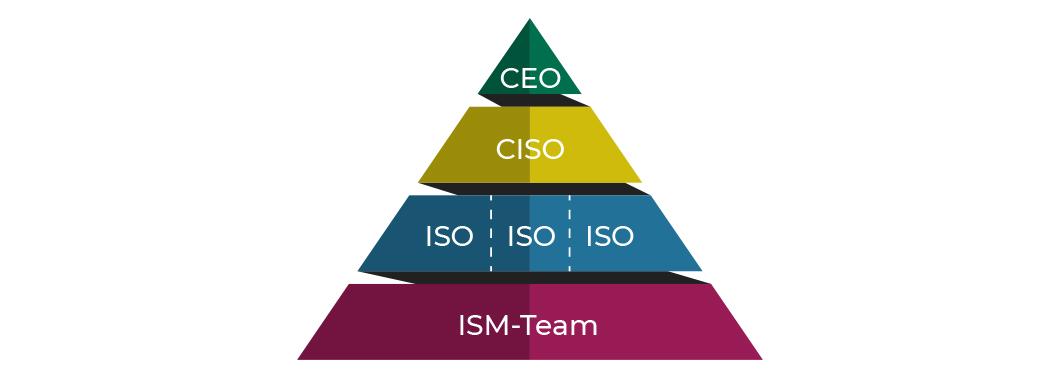

Wie bereits erwähnt, handelt es sich bei einem ISMS nicht ausschließlich um IT-Security, sondern um einen dynamischen Prozess, der einer stetigen Weiterentwicklung und Verbesserung unterliegt. Die IT stellt häufig u. a. die notwendigen Anwendungen und weitere IT-Systeme und Infrastrukturkomponenten bereit. Neben den technischen Anforderungen gibt es jedoch auch Anforderungen, die bspw. das Personal oder die physische Sicherheit betreffen. Wenn sich die ISMS-Verantwortlichen erst einmal einen Überblick über die Anforderungen der ISO-Norm 2 verschafft haben, wird schnell deutlich, dass die Verantwortung zur Umsetzung des gesamten ISMS nicht an den IT-Verantwortlichen übertragen werden kann. Aufgrund dessen sollte je nach Größe des Unternehmens eine oder mehrere Rollen, wie z. B. die des Chief Information Security Officer (CISO) bzw. Informationssicherheitsbeauftragten (ISB) sowie der Information Security Officer (ISO) eingeführt werden. Bei Bedarf kann dies auch die Entstehung eines neuen Teams bedeuten (z. B. Information Security Management-Team = ISM-Team), siehe Abbildung 1.

In einem ersten Schritt geht es somit darum, unternehmensintern aufzunehmen, welche Personen für die Besetzung geeignet sind. Hierzu sollte ein klares Stellenprofil veröffentlicht werden, anhand dessen sowohl die internen wie auch die externen Bewerber eingeschätzt werden können. Aus diesem Stellenprofil sollte eindeutig hervorgehen, welche Voraussetzungen für die entsprechende Rolle erfüllt sein müssen und welche Aufgaben zu bewältigen sind. Bei fehlender Eignung der internen Mitarbeiter sollte die Möglichkeit geprüft werden, einen neuen Mitarbeiter einzustellen, Mitarbeiter zu qualifizieren oder sich externer Berater zu bedienen. Zu den Voraussetzungen gehört, je nach Unternehmensgröße, dass die Person bereits eine hohe Branchenkenntnis besitzt sowie fundierte Expertise in der Informationssicherheit mitbringt. Zudem sollte es sich um eine neutrale Person handeln. Dies bedeutet, dass weder der IT-Leiter noch eine Person aus dem oberen Management die Rolle des Informationssicherheitsverantwortlichen übernehmen sollten. Der Hintergrund ist, dass zum einen die Möglichkeit von Interessenskonflikten besteht und zum anderen diese Ressourcen häufig auch so bereits überlastet sind, was zur Folge haben kann, dass das ISMS nicht optimal aufgebaut und umgesetzt werden kann. Gleichwohl ist eine enge Zusammenarbeit mit diesen Rollen wünschenswert. Wenn eine geeignete Person gefunden wurde, ist es ratsam, das bereits vorhandene Wissen bzgl. dem Betrieb eines ISMS durch passende Zertifizierungen, Schulungen, Workshops o. ä. weiter auszubauen.

Wenn Sie Fragen haben oder Unterstützung rund um ein ISMS brauchen, sprechen Sie uns gerne an.

1 Ein Beispiel für Literatur, dass sich mit dem Aufbau eines ISMS beschäftigt:https://www.security-insider.de/erfolgreiches-isms-in-4-schritten-a-d7bde840544af8e6f62cb2537bd39a61/

2 Die ISO 27001 enthält Anforderungen hinsichtlich der Informationssicherheit, die erfüllt werden müssen, um ein wirksames ISMS aufzubauen und eine ISO-Zertifizierung zu erlangen